Nel precedente post della serie sui Forensic Games, avevo promesso la descrizione degli elementi presenti sulla scena del delitto e dell'operato delle squadre intervenute a simulare il sopralluogo informatico.

Nel precedente post della serie sui Forensic Games, avevo promesso la descrizione degli elementi presenti sulla scena del delitto e dell'operato delle squadre intervenute a simulare il sopralluogo informatico.

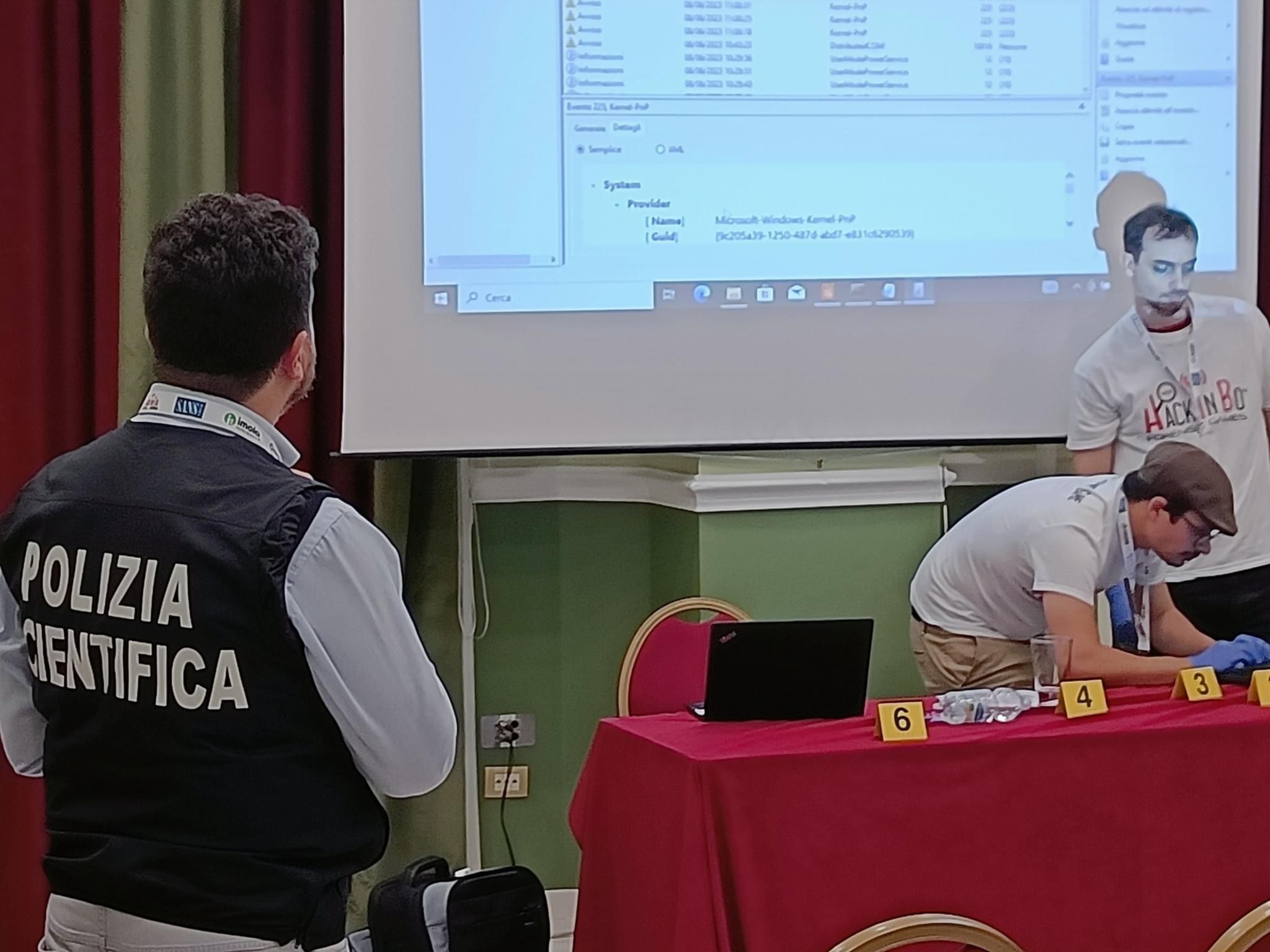

Nell'ambientazione del gioco, infatti, il sopralluogo di Polizia Scientifica è già iniziato e tutt'ora in corso, per cui ai giocatori era richiesto di occuparsi soltanto degli aspetti informatici, senza curarsi delle altre operazioni in corso (ma senza intralciarle!)

Li ho quindi personalmente guidati all'interno della scena, mettendoli al corrente dei miei appunti:

Il cadavere è stato trovato 25 minuti fa, l'area è stata immediatamente presidiata; quando abbiamo visto che c'erano un computer e un telefono non li abbiamo toccati e abbiamo chiamato voi, è davvero incredibile che siate già qui!

Ho quindi indicato loro l'area tecnica (gli spazi in cui sono stati collocati gli strumenti dei sopralluoghisti e le risorse a loro disposizione) e gli elementi già individuati, contrassegnati e fotografati:

- sul tavolo, una bottiglia d’acqua aperta e coricata su una piccola pozza d'acqua, un bicchiere, alcune caramelle, un telefono cellulare, un computer portatile;

- a terra, l'incarto di una caramella;

- attorno al cadavere: una sedia rovesciata a terra e il cavalletto portablocco rovesciato con alcuni pennarelli sparsi a terra;

- nel cestino: comune spazzatura di nessuna rilevanza.

Al netto dei dettagli di contesto, quindi, l'attenzione dei giocatori doveva ricadere sui due dispositivi elettronici evidenti, di cui sono state osservate natura, posizione e condizioni.

Il notebook era acceso e collegato al proiettore al centro della stanza, di modo che il contenuto del desktop fosse visibile a tutti i presenti, proiettato sullo schermo della parete anteriore della sala. Si poteva quindi notare già solo entrando nella scena che avremmo avuto a che fare con un sistema Windows, con una sessione utente aperta e una presentazione (Impress) aperta sulla schermata di editing.

Prima ancora di maneggiare lo smartphone, entrambe le squadre si sono accorte che sul display appariva una strisciata a forma di Z, che si è sospettato potesse essere la sequenza di sblocco. Quando lo smartphone (identificato come Xiaomi Mi A3) è stato sollecitato, infatti, ha presentato un lockscreen di tipo patter lock, e il segno evidenziato appariva coincidere con la sequenza 1-2-3-5-7-8-9. La sequenza ahimè non si è rivelata utile a sbloccare il dispositivo, ma è meritevole che il dettaglio si stato notato e correttamente valutato.

Entrambe le squadre (composta ognuna da cinque giocatori) hanno deciso di ottimizzare il poco tempo disponibile suddividendosi i compiti e operando quindi in parallelo sul notebook e sullo smartphone.

Chi ha operato sullo smartphone ha preliminarmente identificato il modello, lo stato di funzionamento, il lock e le informazioni disponibili da display. Da lì in poi possiamo dire che sono stati fatti, da entrambe le squadre, soltanto errori: nessuno disponeva di un meccanismo di lock by-pass applicabile, per cui non sarebbe stato in alcun modo possibile provvedere né all'esame diretto né alla copia forense dei dati conservati nel device, ragion per cui l'unica cosa sensata da fare sarebbe stato repertarlo acceso e isolato da comunicazioni con l'esterno (una busta di Faraday era stata messa a loro disposizione assieme alle buste di sicurezza, per cui c'era anche un suggerimento implicito) per farlo arrivare il prima possibile in un laboratorio attrezzato. E invece i nostri investigatori hanno avuto ansia di risolvere il caso sul posto: che fosse per cercare di accedere via fastboot o tramite recovery o chissà con quale altra diavoleria, entrambe le squadre hanno prima riavviato e poi spento il dispositivo, repertandolo infine spento, più o meno correttamente dal punto di vista fisico, ma comunque perdendo il potenziale vantaggio dello stato AFU, precludendo così ogni possibile speranza di utilizzo del prezioso contenuto della RAM.

La Squadra A non ha provveduto lì per lì ad esaminare e descrivere la SIM inserita nello smartphone, mentre la Squadra B l'ha estratta e fatta fotografare per documentarne il codice ICCID.

Sul notebook invece i giocatori sono stati più fortunati: disponendo di una sessione aperta, hanno notato dettagli utili: data e ora di sistema; assenza di connessioni di rete; una cartella sul Desktop, aperta in Esplora Risorse, con file di lavoro ricondicibili al professore, tra cui la presentazione Impress aperta. Hanno avuto l'accortezza di verificare la presenza di cifratura BitLocker: la Squadra A ha provveduto subito ad acquisire (due volte: prima da CLI e poi da GUI) la chiave di BitLocker per assicurarsi l'accesso al filesystem cifrato anche dopo lo spegnimento del notebook; la Squadra B invece, presa dalla foga, prima ha spento il computer, poi ha provato a smontarlo (senza avere gli attrezzi idonei), poi si è rassegnata a riavviarlo e, a fronte della richiesta al boot, a chiedere umilmente alla reception la password di BitLocker e per l'utente di default... In questo contesto specifico, date le premesse dell'antefatto, la cosa può anche funzionare, ma non mi sentirei di raccomandarla come prassi generale ;D

La Squadra A ha pensato di eseguire una copia live dai dati del notebook. Ha pensato di usare FTK Imager. Ha pensato che per farlo la cosa migliore fosse installare FTK Imager sul notebook da esaminare. Ha avviato la copia del disco, ha constatato che avrebbe richiesto ore, la abortito la copia del disco :)

Mi sembra che nessuna delle due squadre abbia eseguito una cattura della RAM, che forse era l'unica cosa che rimaneva da fare dopo aver risolto la faccenda BitLocker.

La Squadra B ha trovato un ulteriore reperto informatico che era passato del tutto inosservato alla Squadra A: in mezzo ai penarelli a terra c'era un pendrive SanDisk da 128 GB, che presumibilmente era stato appoggiato sul vassoio del cavalletto portablocco prima che questo fosse rovesciato. D'altronde, se il notebook appartiene all'hotel ed è stato ritirato poche ore fa, i file del professore devono essere arrivati in qualche modo sul desktop: li avrà scaricati dalla rete? O avrà collegato un dispositivo di memoria da cui copiarli? La cronologia dei browser e il registro di sistema contengono la risposta, l'occhio attento degli investigatori l'ha trovata sulla scena. In un contesto reale, non vedere quel pendrive avrebbe comportato la perdita di informazioni molto importanti per la ricostruzione dei fatti.

Ma la Squadra B è anche quella che ha calpestato per due volte un altro reperto (l'incarto della caramella) prima che venisse imbustato, e senza nemmeno accorgersene (o facendo finta di non accorgersene sperando che non me ne accorgessi io ;-)) ma diamine, io certe trappole ve le ho messe lì apposta per vedere come le avreste affrontate! ;D)

Insomma, entrambe le squadre durante il sopralluogo, nonostante abbiano fatto diverse osservazioni corrette, sono finite per commettere degli errori madornali. Ma è comprensibile: i partecipanti non sono professionisti della digital forensics o della Polizia Scientifica, avevano poco tempo a disposizione e non avevano avuto precedentemente tempo per studiare un approccio al problema o anche solo per fare un minimo di team building tra di loro, non poteva andare diversamente. Di questo eravamo ben consapevoli approntando il gioco, e sapevamo di doverne tenere conto.

Spesso hanno ceduto alla tentazione di cercare risposte immediate: frugando in live nella cronologia dei browser (non in tutti però...), nei log di sistema, nelle cartelle... ma in modo disordinato e senza l'uso di strumenti specifici. Lo scopo prioritario del sopralluogo non dovrebbe essere quello di risolvere il caso a tutti i costi, ma piuttosto di mettere in sicurezza i dispositivi e le potenziali fonti di prova che contengono per un successivo esame approfondito. In altre parole, i giocatori non avrebbero dovuto cercare ad ogni costo di finire il gioco alla seconda prova, ma di dedicare quei 45 minuti a trovare, descrivere e repertare correttamente le cose pertinenti all'indagine per la fase successiva. Tirate le somme, al termine del sopralluogo la Squadra B si trovava avvantaggiata sui rivali, non tanto per una superiore bravura, quanto per l'aver commesso qualche errore meno grave degli avversari.

Nel prossimo post vedremo la fase di indagine, durante la quale gli elementi raccolti sono stati analizzati al fine di rispondere ai quesiti investigativi. Vi darò le stesse copie forensi su cui hanno lavorato loro, così da poter provare a fare di meglio ;-)

- Accedi per poter commentare